Que posición tomas a la hora de proteger tus equipos? Esperas a enfrentar el ataque o te preparas antes defendiéndote lo mas posible? Muchas son las teorías de una u otra posición. Yo particularmente prefiero adelantarme al ataque y preparar la defensa lo mas posible, es decir, leo noticias de bugs, vulnerabilidades, ataques, etc. Ahora, dependiendo de la cantidad de equipos sera la complejidad de la tarea y es aquí donde entra nuestro tema del articulo de hoy. Nessus es una herramienta que nos permitirá chequear que tan seguro es un equipo o servidor.

En nuestro articulo de hoy te mostrare como instalar y configurar Nessus en un Linux Ubuntu 16.04.

En nuestro articulo de hoy te mostrare como instalar y configurar Nessus en un Linux Ubuntu 16.04.

Para esto todos los comandos serán ejecutados como root y nuestro Ubuntu debe estar actualizado con las ultimas actualizaciones publicadas.

-Algo importante a tener en cuenta es que Nessus para usarlo en casa, sin propósitos comerciales es gratis, si lo usamos para una LAN o equipos comerciales, debemos comprar una licencia.

Requerimientos para Nessus en Linux Ubuntu

- Linux Ubuntu

- Conectividad a internet

-Algo importante a tener en cuenta es que Nessus para usarlo en casa, sin propósitos comerciales es gratis, si lo usamos para una LAN o equipos comerciales, debemos comprar una licencia.

-Descargamos la ultima versión de Nessus desde este URL eligiendo la versión que se adecue a nuestro hardware (32 o 64bits). En el momento de escribir este articulo la ultima era la 6.8.0. Nuestro Ubuntu debe estar conectado a Internet para que descargue actualizaciones de pluggins y registre la licencia generada.

-Aceptamos la licencia

-Aceptamos la licencia

Instalación de Nessus en Linux Ubuntu

-Abrimos una consola de texto e instalamos Nessus

sudo dpkg -i Descargas/Nessus-6.8.0-ubuntu1110_amd64.deb

..

Preparando para desempaquetar .../Nessus-6.8.0-ubuntu1110_amd64.deb ...

Desempaquetando nessus (6.8.0) ...

Configurando nessus (6.8.0) ...

Unpacking Nessus Core Components...

nessusd (Nessus) 6.8.0 [build M20061] for Linux

Copyright (C) 1998 - 2016 Tenable Network Security, Inc

Processing the Nessus plugins...

[##################################################]

All plugins loaded (1sec)

- You can start Nessus by typing /etc/init.d/nessusd start

- Then go to https://cabrera-VAIO:8834/ to configure your scanner

Procesando disparadores para systemd (229-4ubuntu7) ...

Procesando disparadores para ureadahead (0.100.0-19) ...

ureadahead will be reprofiled on next reboot

Desempaquetando nessus (6.8.0) ...

Configurando nessus (6.8.0) ...

Unpacking Nessus Core Components...

nessusd (Nessus) 6.8.0 [build M20061] for Linux

Copyright (C) 1998 - 2016 Tenable Network Security, Inc

Processing the Nessus plugins...

[##################################################]

All plugins loaded (1sec)

- You can start Nessus by typing /etc/init.d/nessusd start

- Then go to https://cabrera-VAIO:8834/ to configure your scanner

Procesando disparadores para systemd (229-4ubuntu7) ...

Procesando disparadores para ureadahead (0.100.0-19) ...

ureadahead will be reprofiled on next reboot

-Ejecutamos como root el servicio de Nessus ya instalado

sudo /etc/init.d/nessusd start

Configuración de Nessus en Linux Ubuntu

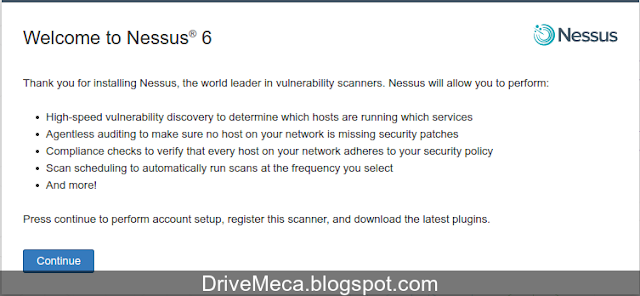

-Abrimos un browser y navegamos a la ip del equipo Linux Ubuntu con el puerto 8834, en mi ejemplo es https://localhost:8834/ Damos click al botón Continue

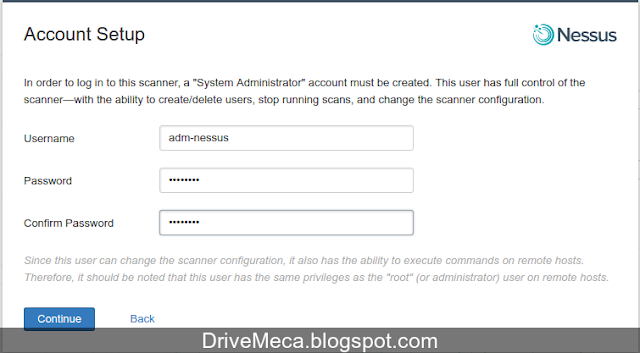

-Creamos una cuenta de usuario para Nessus y damos click al botón Continue

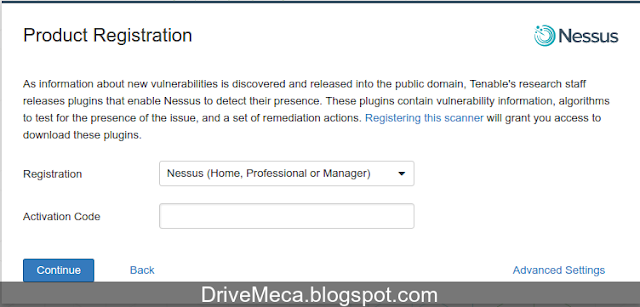

-Escogemos el tipo de registro (en mi caso es para uso en el hogar Home) y damos click al link Registering this scanner

-Se nos abrirá otra pagina donde veremos las opciones de licenciamiento. Como te comentaba al comienzo de este articulo, la opción gratis es Nessus Home y es restringida a usarse solo en casa sin fines comerciales. Damos click a su botón Register Now

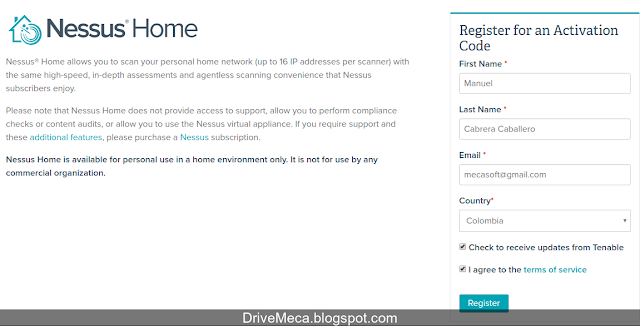

-Llenaremos un formato con nuestros datos teniendo cuidado de escribir un email que funcione y damos click al botón Register

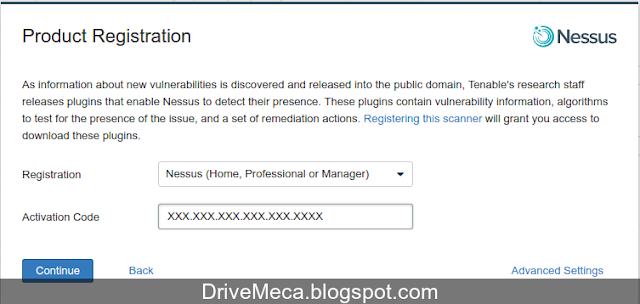

-Verificamos nuestro email ya que se nos enviara el numero de licencia. Lo copiamos y pegamos en la caja de texto Activation Code y damos click al botón Continue

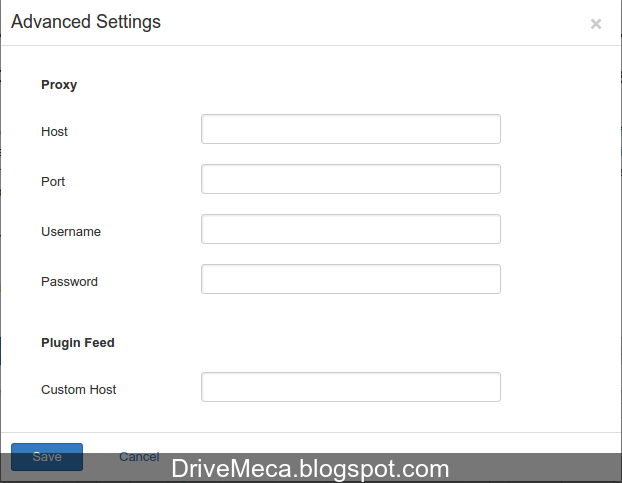

-En caso de que no se pueda enviar el código, puedes verificar dando click a Advanced Settings y configurar tu acceso por proxy a Internet (si es que sales por medio de un proxy)

-Comienza la descarga de pluggins de los servidores de Nessus, tiempo para ir por un café ;-)

-Al terminar se nos pedirá usuario y contraseña para entrar a la consola web. Ingresamos los datos de la cuenta creada en pasos anteriores y damos click al botón Sign In

-La consola web es minimalista. Para iniciar basta con darle click al botón New Scan

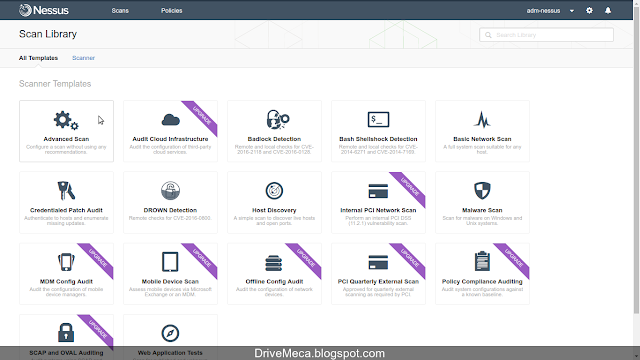

-Veremos varias plantillas, unas disponibles para nuestro plan Gratis y otras que para usarse tendríamos que licenciar (Upgrade). Para nuestro uso, es suficiente con el plan Home. Damos click a la plantilla Advanced Scan

-Se nos pedirán unos datos básicos como son un Name (nombre descriptivo), Description (descripción), Targets (IPs de equipos a scanear, máximo 16)

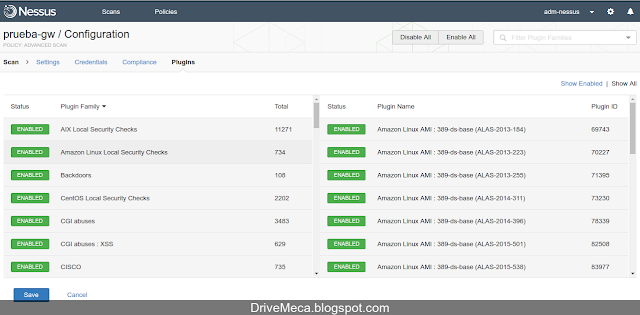

-En la parte superior veremos a manera de menú varios links siendo interesante el de plugins donde podemos habilitar o des habilitarlos (por default todos vienen activos). Damos click al botón Save

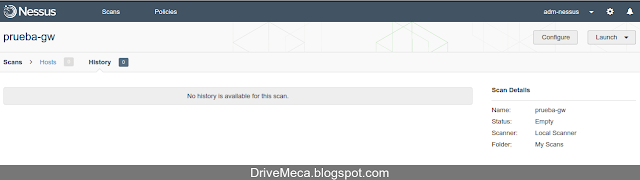

-Ya fuera le damos click al botón Launch superior derecho para ejecutar el scan

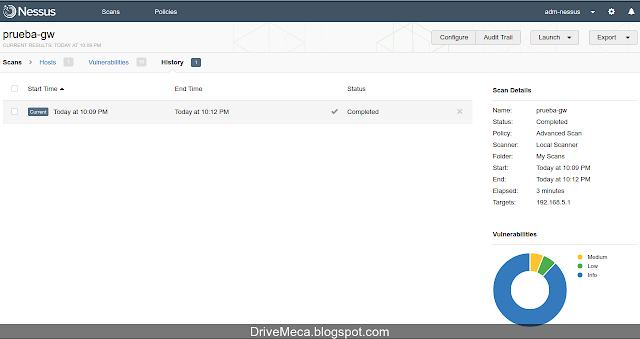

-El scan se ejecuta se nos muestra un resumen de las vulnerabilidades encontradas marcadas por colores. Damos click al link Vulnerabilities

-Veremos un listado de las vulnerabilidades encontradas organizadas de mayor impacto a menor impacto. Damos click a una vulnerabilidad

-Veremos una descripción amplia con posibilidad de descargar archivos con mas información de como corregirla

Puede que no sea perfecta esta solución, pero si creo que ayuda mucho para conocer nuestras debilidades, corregirlas y no esperar a que nos ataquen para buscar soluciones.

Artículos recomendados: Actualizando Linux Ubuntu MATE a Xenial Xerus 16.04 LTS paso a paso

Como instalar Virtualbox en Linux Ubuntu 16.04

Como instalar y configurar Gogs en Linux Ubuntu server

Como instalar MySQL Workbench en Linux Ubuntu paso a paso

Ya conocías la herramienta Nessus?, Conoces otra parecida, cual? Te gusto el articulo? hazme un favor, compártelo en tus redes sociales (compartir es sexy). Escríbeme en los comentarios aquí debajo y pasa la voz compartiendo el tweet.

-Escogemos el tipo de registro (en mi caso es para uso en el hogar Home) y damos click al link Registering this scanner

-Se nos abrirá otra pagina donde veremos las opciones de licenciamiento. Como te comentaba al comienzo de este articulo, la opción gratis es Nessus Home y es restringida a usarse solo en casa sin fines comerciales. Damos click a su botón Register Now

-Llenaremos un formato con nuestros datos teniendo cuidado de escribir un email que funcione y damos click al botón Register

-Verificamos nuestro email ya que se nos enviara el numero de licencia. Lo copiamos y pegamos en la caja de texto Activation Code y damos click al botón Continue

-En caso de que no se pueda enviar el código, puedes verificar dando click a Advanced Settings y configurar tu acceso por proxy a Internet (si es que sales por medio de un proxy)

-Comienza la descarga de pluggins de los servidores de Nessus, tiempo para ir por un café ;-)

-Al terminar se nos pedirá usuario y contraseña para entrar a la consola web. Ingresamos los datos de la cuenta creada en pasos anteriores y damos click al botón Sign In

-La consola web es minimalista. Para iniciar basta con darle click al botón New Scan

-Veremos varias plantillas, unas disponibles para nuestro plan Gratis y otras que para usarse tendríamos que licenciar (Upgrade). Para nuestro uso, es suficiente con el plan Home. Damos click a la plantilla Advanced Scan

-Se nos pedirán unos datos básicos como son un Name (nombre descriptivo), Description (descripción), Targets (IPs de equipos a scanear, máximo 16)

-En la parte superior veremos a manera de menú varios links siendo interesante el de plugins donde podemos habilitar o des habilitarlos (por default todos vienen activos). Damos click al botón Save

-Ya fuera le damos click al botón Launch superior derecho para ejecutar el scan

-El scan se ejecuta se nos muestra un resumen de las vulnerabilidades encontradas marcadas por colores. Damos click al link Vulnerabilities

-Veremos un listado de las vulnerabilidades encontradas organizadas de mayor impacto a menor impacto. Damos click a una vulnerabilidad

-Veremos una descripción amplia con posibilidad de descargar archivos con mas información de como corregirla

Puede que no sea perfecta esta solución, pero si creo que ayuda mucho para conocer nuestras debilidades, corregirlas y no esperar a que nos ataquen para buscar soluciones.

Artículos recomendados: Actualizando Linux Ubuntu MATE a Xenial Xerus 16.04 LTS paso a paso

Como instalar Virtualbox en Linux Ubuntu 16.04

Como instalar y configurar Gogs en Linux Ubuntu server

Como instalar MySQL Workbench en Linux Ubuntu paso a paso

Ya conocías la herramienta Nessus?, Conoces otra parecida, cual? Te gusto el articulo? hazme un favor, compártelo en tus redes sociales (compartir es sexy). Escríbeme en los comentarios aquí debajo y pasa la voz compartiendo el tweet.

Sígueme en twitter , google+, facebook o email y podrás estar enterado de todas mis publicaciones.Instalando y configurando #Nessus ~ videoJuegos y Open Source https://t.co/yDhFhlNd7c pic.twitter.com/Zz45qWrWvl

— Manuel Cabrera C (@drivemeca) July 25, 2016

Disfrútenlo.

.png)

.png)

.png)